DDoS kumpara sa DoS | Ano ang Pagkakaiba at Paano Maiiwasan ang mga Ito?

Ddos Kumpara Sa Dos Ano Ang Pagkakaiba At Paano Maiiwasan Ang Mga Ito

Sa mundong ito kung saan higit na umaasa ang mga tao sa Internet, may ilang malisyosong kaganapan ang nangyayari sa cyber world. Sinusubukan ng mga kriminal ang lahat ng magagawa nila para samantalahin ang privacy ng mga tao at magnakaw ng data, tulad ng mga pag-atake ng DDoS at DoS. Ngayon, ang artikulong ito tungkol sa DDoS vs DoS sa Website ng MiniTool magpapakilala ng kanilang pagkakaiba.

Sa mas maraming uri ng pag-atake sa cyber, kailangang malaman ng mga tao ang higit pa tungkol sa mga ito para maidisenyo ang mga partikular na pamamaraan para sa mga target na pag-atake. Samakatuwid, upang maiwasan ang dalawang malalakas na kaaway na ito – mga pag-atake ng DDoS at pag-atake ng DoS, dapat mong malaman kung ano sila.

Ano ang Mga Pag-atake ng DDoS?

Ang DDoS Attack (Distributed Denial-of-Service Attack) ay isang cybercrime kung saan binabaha ng attacker ang isang server ng trapiko sa Internet upang pigilan ang mga user na ma-access ang mga konektadong online na serbisyo at site. Sa totoo lang, halos kapareho ito ng mga pag-atake ng DoS kaya maraming tao ang magkakamali sa dalawang pag-atakeng ito.

Kung gusto mong malaman ang higit pang mga detalye tungkol sa mga pag-atake ng DDoS, maaari kang sumangguni sa artikulong ito: Ano ang DDoS Attack? Paano Pigilan ang Pag-atake ng DDoS .

Ano ang DoS Attacks?

Ang pag-atake ng denial of service (DoS) ay isang uri ng pag-atake sa network kung saan sinusubukan ng isang attacker na gawing hindi available ang machine o network resource sa target na user nito sa pamamagitan ng pansamantala o walang tiyak na pag-abala sa serbisyo ng mga host na konektado sa network.

Mga Uri ng DoS Attack at DDoS Attacks

Bagama't magkapareho sila ng layunin ng pag-atake sa mga computer, maaari mo pa ring i-classify ang mga ito ayon sa kanilang iba't ibang paraan ng pag-atake. Ito ay isang malaking pagkakaiba sa pagitan ng mga pag-atake ng DoS at mga pag-atake ng DDoS. May tatlong uri ng DoS attacks at DoS attacks ayon sa pagkakabanggit.

Tatlong Uri ng Pag-atake ng DoS

Pag-atake ng patak ng luha

Sinasamantala ng teardrop attack ang impormasyon sa header ng packet sa pagpapatupad ng TCP/IP stack na nagtitiwala sa IP fragment.

Naglalaman ang isang IP segment ng impormasyon na nagsasaad kung aling segment ng orihinal na packet ang naglalaman ng segment, at ilang TCP/IP stack, gaya ng NT bago ang Service Pack4, ay mag-crash kapag natanggap ang isang pekeng segment na may mga overlapping na offset.

Kapag ang isang IP packet ay ipinadala sa isang network, ang packet ay maaaring hatiin sa mas maliliit na piraso. Maaaring magpatupad ng Teardrop attack ang isang attacker sa pamamagitan ng pagpapadala ng dalawa (o higit pang) packet.

Pag-atake sa Pagbaha

Sinasamantala ng mga pag-atake ng pagbaha ng SYN ang three-way handshake mechanism ng TCP. Ang umaatake ay nagpapadala ng kahilingan sa inaatakeng dulo sa pamamagitan ng paggamit ng isang pekeng IP address, at ang response packet na ipinadala ng inaatakeng dulo ay hindi kailanman makakarating sa patutunguhan. Sa kasong ito, ang inaatakeng dulo ay kumonsumo ng mga mapagkukunan habang naghihintay na isara ang koneksyon.

Kung mayroong libu-libo ng gayong mga koneksyon, ang mga mapagkukunan ng host ay mauubos, sa gayon ay makakamit ang layunin ng pag-atake.

Pag-atake sa Fragmentation ng IP

IP fragmentation attack ay tumutukoy sa isang uri ng computer program reorganization vulnerability. Maaari itong magpadala ng mga binagong network packet, ngunit ang receiving network ay hindi maaaring muling ayusin. Dahil sa isang malaking bilang ng mga hindi naka-assemble na mga packet, ang network ay nababagabag at nauubos ang lahat ng mga mapagkukunan nito.

Tatlong Uri ng Pag-atake ng DDoS

Volumetric na Pag-atake

Ang mga volumetric na pag-atake ay isinasagawa sa pamamagitan ng pagbomba sa isang server ng napakaraming trapiko na ang bandwidth nito ay ganap na naubos.

Sa ganitong pag-atake, ang isang malisyosong aktor ay nagpapadala ng mga kahilingan sa isang DNS server, gamit ang spoofed IP address ng target. Pagkatapos ay ipapadala ng DNS server ang tugon nito sa target na server. Kapag ginawa nang malaki, ang delubyo ng mga tugon sa DNS ay maaaring magdulot ng kalituhan sa target na server.

Mga Pag-atake sa Protocol

Ang mga pag-atake ng Protocol DDoS ay umaasa sa mga kahinaan sa mga protocol ng komunikasyon sa Internet. Dahil marami sa mga protocol na ito ay ginagamit sa buong mundo, ang pagbabago sa kung paano gumagana ang mga ito ay kumplikado at napakabagal na ilunsad.

Halimbawa, ang pag-hijack ng Border Gateway Protocol (BGP) ay isang magandang halimbawa ng protocol na maaaring maging batayan ng pag-atake ng DDoS.

Mga Pag-atake na Nakabatay sa Web Application

Ang pag-atake ng application ay binubuo ng mga cyber criminal na nakakakuha ng access sa mga hindi awtorisadong lugar. Ang mga umaatake ay karaniwang nagsisimula sa isang pagtingin sa layer ng application, naghahanap ng mga kahinaan sa application na nakasulat sa loob ng code.

DDoS vs DoS Attacks

Upang ihambing ang mga pag-atake ng DDoS sa mga pag-atake ng DoS, linawin ng artikulong ito ang mga pagkakaiba sa mahahalagang feature ng mga ito.

Internet connection

Ang pangunahing pagkakaiba sa pagitan ng mga pag-atake ng DoS at DDoS ay ang DDoS ay gumagamit ng maraming koneksyon sa Internet upang ilagay ang network ng computer ng biktima nang offline samantalang ang DoS ay gumagamit ng isang koneksyon.

Bilis ng Pag-atake

Ang DDoS ay isang mas mabilis na pag-atake kumpara sa isang pag-atake ng DoS. Dahil ang mga pag-atake ng DDoS ay nagmumula sa maraming lokasyon, maaari silang i-deploy nang mas mabilis kaysa sa mga pag-atake ng DoS na may iisang lokasyon. Ang tumaas na bilis ng pag-atake ay ginagawang mas mahirap na matukoy, na nangangahulugang tumaas na pinsala o kahit na mga sakuna na resulta.

Dali ng Detection

Ang mga pag-atake ng DoS ay mas madaling ma-trace kumpara sa mga pag-atake ng DDoS. Ang resulta ng paghahambing ng bilis ay nagsabi sa amin na ang mga pag-atake ng DDoS ay gumaganap nang mas mabilis kaysa sa DoS, na maaaring maging mahirap na matukoy ang pag-atake.

Bukod dito, dahil ang isang DoS ay nagmula sa isang lokasyon, mas madaling makita ang pinagmulan nito at maputol ang koneksyon.

Dami ng Trapiko

Ang mga pag-atake ng DDoS ay nagpapahintulot sa umaatake na magpadala ng napakalaking dami ng trapiko sa network ng biktima. Gumagamit ang isang pag-atake ng DDoS ng maraming malalayong makina (mga zombie o bot), na nangangahulugan na maaari itong magpadala ng mas malaking dami ng trapiko mula sa iba't ibang lokasyon nang sabay-sabay, mabilis na nag-overload sa isang server sa paraang hindi matukoy.

Paraan ng Pagpapatupad

Sa mga pag-atake ng DDoS, ang biktimang PC ay na-load mula sa packet ng data na ipinadala mula sa Maramihang mga lokasyon; sa mga pag-atake ng DoS, ang biktimang PC ay nilo-load mula sa packet ng data na ipinadala mula sa isang lokasyon.

Ang mga pag-atake ng DDoS ay nag-uugnay sa maraming host na nahawaan ng malware (mga bot) upang lumikha ng isang botnet na pinamamahalaan ng isang command and control (C&C) server. Sa kabaligtaran, ang mga pag-atake ng DoS ay karaniwang gumagamit ng mga script o tool upang magsagawa ng mga pag-atake mula sa isang makina.

Alin ang Mas Mapanganib?

Ayon sa paghahambing sa itaas sa pagitan ng mga pag-atake ng DDoS at mga pag-atake ng DoS, maliwanag na lumampas ang mga pag-atake ng DDoS sa maraming aspeto, na ginagawang mas mahirap na isyu ang mga pag-atake ng DDoS hanggang ngayon.

Ang mga pag-atake ng DDoS at DoS ay parehong mapanganib at alinman sa mga ito ay maaaring humantong sa isang matinding isyu sa pagsasara. Ngunit ang mga pag-atake ng DDoS ay mas mapanganib kaysa sa mga pag-atake ng DoS dahil ang una ay inilunsad mula sa mga distributed system habang ang huli ay isinasagawa mula sa isang sistema.

Kung gusto mong malaman kung paano matukoy kung sumasailalim ka sa mga pag-atake ng DDoS o pag-atake ng DoS. Mayroong ilang mga senyales na maaari mong malaman.

- Isang hindi nakikitang mabagal na pagganap ng network.

- Isang pagtanggi sa serbisyo ng isa sa mga digital na katangian.

- Isang hindi kilalang pagkawala ng koneksyon sa network sa mga makina sa parehong network.

- Anumang biglaang downtime o mga isyu sa pagganap.

Bakit Nangyayari ang DoS at DDoS Attacks?

Ang Paghahanap para sa Mga Benepisyo

Karamihan sa mga aktibidad sa cyber-criminal ay nagmula sa paghahanap ng mga benepisyo. Sa Internet, mayroong isang espesyal na kayamanan na may mahusay na apela sa mga kriminal - mga virtual na asset. Sa maraming pag-atake, babagsak ang ilang website ng e-commerce at ang mas malala ay ang pagkalugi sa ekonomiya.

Bukod, ang privacy ng mga tao ay itinuturing din bilang isang kumikitang asset. Maaaring ibenta iyon sa mga kumpanyang nangangailangan, gaya ng mga shopping platform o iba pang mga serbisyong negosyo.

Ideolohikal na Paniniwala

Para sa mga hacker na iyon, ang gusto nila ay hindi upang makinabang ngunit upang ipakita ang kanilang pampulitikang suporta o hindi pagsang-ayon. Ita-target nila ang mga pulitiko, grupong pampulitika, o iba pang organisasyon ng gobyerno at non-government dahil magkaiba ang kanilang mga paniniwala sa ideolohiya upang isara ang isang website.

Cyberwarfare

Kapag ang ilang mga tao ay nag-claim ng kanilang pampulitikang hindi pagsang-ayon sa isang agresibong paraan, ang mga taong may iba't ibang pampulitikang suporta ay lalaban sa parehong paraan, na, samakatuwid, ay nag-trigger ng cyber-warfare. Karaniwan, ang iba't ibang uri ng pag-atake ng DDoS ay sinusubukan ng mga militante at terorista para sa mga layuning pampulitika o militar.

Mga Nakakahamak na Kakumpitensya

Para sa kapakanan ng personal na interes, ang ilang mga kakumpitensya ay magsasagawa ng mga malisyosong aksyon upang atakehin ang kanilang mga karibal at ang mga pag-atake ng DDoS ay karaniwang ginagamit sa mga komersyal na digmaan.

Ang mga pag-atake ng DDoS ay maaaring magpababa sa network ng isang enterprise, kung saan maaaring nakawin ng mga karibal ang kanilang mga customer.

Paano Pigilan ang DDoS at DoS Attacks?

Ngayong natutunan mo na ang tungkol sa mga pag-atake ng DoS kumpara sa DDoS, maaari kang magtaka kung mayroong anumang magagamit na paraan na ginagamit para sa pag-iingat. Upang maiwasan ang pag-atake ng DDoS at pag-atake ng DoS, magagawa mo ang mga sumusunod.

- Gumawa ng multi-layered na proteksyon ng DDoS.

- Ilapat ang mga firewall ng web application.

- Alamin ang mga sintomas ng pag-atake.

- Magsanay ng patuloy na pagsubaybay sa trapiko sa network.

- Limitahan ang pagsasahimpapawid sa network.

- Magkaroon ng redundancy ng server.

Bukod doon, sulit na bigyang-diin ang kahalagahan ng backup. Anuman ang pag-atake ng DDoS o pag-atake ng DoS, maaari silang humantong sa mabagal na pagganap ng Internet, pag-shutdown ng website, pag-crash ng system, atbp. Kung naghanda ka lang ng backup ng system sa iba pang mga external na disk, maaaring gumanap ang system restoration sa lalong madaling panahon.

Sa ganitong paraan, MniTool ShadowMaker maaaring matupad ang iyong mga hinihingi at iba pang magagamit na mga tampok ay nakatakda upang mapabuti ang iyong karanasan sa pag-backup. Maaari kang gumawa ng nakaiskedyul na backup (Araw-araw, Lingguhan, Buwan-buwan, Sa Kaganapan) at backup scheme ( buong backup, incremental backup, differential backup ) para sa iyong kaginhawaan.

Pumunta upang i-download at i-install ang program na ito at masisiyahan ka sa isang trial na bersyon para sa 30-araw na libre.

Hakbang 1: Buksan ang MiniTool ShadowMaker at i-click Panatilihin ang pagsubok upang makapasok sa programa.

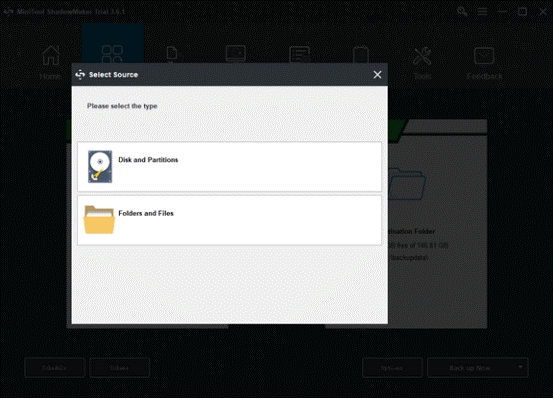

Hakbang 2: Pumunta sa Backup tab at ang Sistema ay napili bilang pinagmulan. Kung gusto mong lumipat sa iba pang backup na target – ang disk, partition, folder, at file – o iba pang backup na destinasyon – ang Folder ng administrator account , Mga aklatan , Computer , at Ibinahagi , maaari kang mag-click sa Pinagmulan o Patutunguhan seksyon at muling piliin ang mga ito.

Hakbang 3: Upang tapusin ang backup, kailangan mong i-click ang I-back up Ngayon opsyon upang simulan kaagad ang proseso o ang I-back up Mamaya opsyon upang maantala ang backup. Ang naantalang backup na gawain ay nasa Pamahalaan pahina.

Bottom Line:

Ang lahat ng pag-atake sa cyber ay maaaring gawing posible ang pagkawala ng iyong data o panghihimasok sa privacy, na mahirap pigilan. Gayunpaman, upang maiwasan ang isang mas malubhang sitwasyon na mangyari, maaari kang gumawa ng backup na plano para sa lahat ng iyong mahalagang data. Ang artikulong ito tungkol sa DDoS vs DoS ay nagpakilala ng dalawang karaniwang pag-atake. Sana ay malutas ang iyong isyu.

Kung nakatagpo ka ng anumang mga isyu kapag gumagamit ng MiniTool ShadowMaker, maaari kang mag-iwan ng mensahe sa sumusunod na comment zone at tutugon kami sa lalong madaling panahon. Kung kailangan mo ng anumang tulong kapag gumagamit ng MiniTool software, maaari kang makipag-ugnayan sa amin sa pamamagitan ng [email protektado] .

FAQ ng DDoS vs. DoS

Maaari ka bang mag-DDoS sa isang computer?Dahil sa maliit na sukat at pangunahing katangian nito, ang pag-atake ng ping-of-death ay karaniwang pinakamahusay na gumagana laban sa mas maliliit na target. Halimbawa, maaaring i-target ng umaatake ang isang computer o isang wireless router. Gayunpaman, para ito ay maging matagumpay, dapat munang alamin ng malisyosong hacker ang IP address ng device.

Magkano ang halaga ng pag-atake ng DDoS?Sa nawalang kita at data, ang halaga ng pag-atake ng DDoS sa iyong tech na negosyo o negosyo ng iyong kliyente ay maaaring mabilis na tumaas. Ang karaniwang maliit hanggang katamtamang laki ng negosyo ay gumagastos ng 0,000 bawat pag-atake.

Ano ang dalawang halimbawa ng pag-atake ng DoS?Mayroong dalawang pangkalahatang paraan ng pag-atake ng DoS: mga serbisyo sa pagbaha o mga serbisyo sa pag-crash. Ang mga pag-atake sa baha ay nangyayari kapag ang system ay nakatanggap ng masyadong maraming trapiko para sa server upang buffer, na nagiging sanhi ng mga ito upang bumagal at kalaunan ay huminto. Kabilang sa mga sikat na pag-atake sa baha ang mga buffer overflow na pag-atake – ang pinakakaraniwang pag-atake ng DoS.

Gaano katagal ang mga pag-atake ng DDoS?Ang ganitong uri ng kalat-kalat na pag-atake ay maaaring mag-iba-iba ang haba, mula sa mga panandaliang pagkilos na tumatagal ng ilang minuto hanggang sa mas mahabang strike na lampas sa isang oras. Ayon sa DDoS Threat Landscape Report 2021 mula sa Swedish telecom na Telia Carrier, ang mga dokumentadong pag-atake ay may average na 10 minutong tagal.

![Hindi ba Nagbubukas ang kliyente ng League? Narito ang Mga Pag-aayos na Maaari Mong Subukan. [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/11/is-league-client-not-opening.jpg)

![Ano ang Mga Suriin ng Command para sa Mga Error sa File System sa Windows 10? [Mga Tip sa MiniTool]](https://gov-civil-setubal.pt/img/disk-partition-tips/45/what-command-checks.png)

![4 Mga Kapaki-pakinabang at Magagawa na Mga Paraan upang Ayusin ang Masamang Error sa Imahe ng Windows 10 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/29/4-useful-feasible-methods-fix-bad-image-error-windows-10.jpg)

![Paano Mapupuksa ang Yahoo Search Redirect? [Nalutas na!]](https://gov-civil-setubal.pt/img/news/70/how-get-rid-yahoo-search-redirect.png)

![Paano Gumamit ng Pag-backup at Ibalik ang Windows 7 (sa Windows 10) [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/64/how-use-backup-restore-windows-7.jpg)

![Paano Ayusin ang Outlook (365) sa Windows 10/11 - 8 Solutions [Mga Tip sa MiniTool]](https://gov-civil-setubal.pt/img/data-recovery/86/how-to-repair-outlook-365-in-windows-10/11-8-solutions-minitool-tips-1.png)

![Nangungunang 10 Mga Paraan sa Pag-backup ng Google at Pag-sync Hindi Gumagana [Mga Tip sa MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/99/top-10-ways-google-backup.png)