Ano ang DDoS Attack? Paano Pigilan ang Pag-atake ng DDoS?

Ano Ang Ddos Attack Paano Pigilan Ang Pag Atake Ng Ddos

Ang mga pag-atake ng DDoS at pag-atake ng DoS ay karaniwang nangyayari sa Internet, ngunit ang mga kahulugan ay hindi maliwanag at maraming mga surfers ang palaging nagpapabaya sa kanilang pinsala. Para mas maprotektahan ang iyong network security, ang artikulong ito sa Website ng MiniTool ay magpapakilala sa iyo kung paano maiwasan ang pag-atake ng DDoS at kung ano ang pag-atake ng DDoS.

Ano ang DDoS Attack?

Una sa lahat, ano ang pag-atake ng DDoS? Ang pag-atake ng DDoS ay isang cyber attack na idinisenyo upang maimpluwensyahan ang pagkakaroon ng isang target na system, gaya ng isang website o application, sa mga lehitimong end user.

Gaya ng dati, ang isang attacker ay bubuo ng isang malaking bilang ng mga packet o mga kahilingan na kalaunan ay nalulula sa target na sistema. Gumagamit ang isang attacker ng maraming nakompromiso o kinokontrol na source para makabuo ng pag-atake ng DDoS.

Ang biglaang pagdami ng mga mensahe, mga kahilingan sa koneksyon, o mga packet ay sumisira sa imprastraktura ng target at nagiging sanhi ng paghina o pag-crash ng system.

Mga Uri ng Pag-atake ng DDoS

Ang iba't ibang uri ng pag-atake ng DDoS ay nagta-target ng iba't ibang bahaging konektado sa network. Upang maunawaan kung paano gumagana ang iba't ibang pag-atake ng DDoS, kailangang malaman kung paano naka-set up ang mga koneksyon sa network.

Ang mga koneksyon sa network sa Internet ay binubuo ng maraming iba't ibang bahagi, o 'mga layer.' Tulad ng paglalagay ng pundasyon sa pagtatayo ng bahay, ang bawat hakbang sa modelo ay nagsisilbi sa ibang layunin.

Habang halos lahat ng pag-atake ng DDoS ay nagsasangkot ng pagbaha sa isang target na device o network ng trapiko, ang mga pag-atake ay maaaring hatiin sa tatlong kategorya. Ang isang umaatake ay maaaring gumamit ng isa o higit pang iba't ibang paraan ng pag-atake o maaaring mag-recycle ng maraming paraan ng pag-atake depende sa mga pag-iingat na ginawa ng target.

Application-Layer Attacks

Ang ganitong uri ng pag-atake ay tinatawag minsan na pag-atake ng Layer 7 DDoS, na tumutukoy sa Layer 7 ng OSI model, kung saan ang layunin ay maubos ang target na mapagkukunan. Tina-target ng pag-atake ang layer ng server na bumubuo ng mga web page at ipinapadala ang mga ito bilang tugon sa mga kahilingan sa HTTP.

Ito ay mura sa pagkalkula upang magsagawa ng isang kahilingan sa HTTP sa panig ng kliyente, ngunit maaaring magastos para sa target na server na tumugon dahil ang server ay karaniwang kailangang mag-load ng maraming file at magpatakbo ng mga query sa database upang lumikha ng isang web page.

Ang HTTP Flood ay isang uri ng application-layer attack, na katulad ng pagpindot nang paulit-ulit sa isang Web browser sa malaking bilang ng iba't ibang mga computer nang sabay-sabay – isang pagbaha ng mga kahilingan ng HTTP na bumabaha sa server, na nagdudulot ng pagtanggi sa serbisyo .

Mga Pag-atake sa Protocol

Ang mga pag-atake ng protocol, na kilala rin bilang mga pag-atake sa pagkaubos ng estado, labis na pagkonsumo ng mga mapagkukunan ng server o mga mapagkukunan ng device ng network tulad ng mga firewall at mga balanse ng pag-load, na nagreresulta sa mga pagkawala ng serbisyo.

Halimbawa, ang SYN floods ay protocol attacks. Ito ay tulad ng isang manggagawa sa silid ng suplay na tumatanggap ng mga kahilingan mula sa isang counter sa isang tindahan.

Natanggap ng manggagawa ang kahilingan, kinuha ang pakete, naghihintay ng kumpirmasyon, at ihahatid ito sa counter. Ang mga kawani ay nabigla sa napakaraming mga kahilingan para sa mga pakete na hindi nila makumpirma ang mga ito hanggang sa hindi na nila mahawakan pa, na iniwang walang sinumang tumugon sa mga kahilingan.

Volumetric na Pag-atake

Ang ganitong mga pag-atake ay nagtatangkang lumikha ng kasikipan sa pamamagitan ng pagkonsumo ng lahat ng magagamit na bandwidth sa pagitan ng target at ng mas malaking Internet. Gumagamit ang isang pag-atake ng ilang uri ng pag-atake ng amplification o iba pang paraan ng pagbuo ng malaking dami ng trapiko, tulad ng mga kahilingan sa botnet, upang magpadala ng malaking halaga ng data sa target.

Ang UDP flood at ICMP flood ay dalawang uri ng volumetric na pag-atake.

UDP baha - Ang pag-atakeng ito ay binabaha ang target na network ng mga packet ng User Datagram Protocol (UDP) at sinisira ang mga random na port sa mga malalayong host.

ICMP baha - Ang ganitong uri ng pag-atake ng DDoS ay nagpapadala rin ng mga flood packet sa target na mapagkukunan sa pamamagitan ng mga ICMP packet. Kabilang dito ang pagpapadala ng isang serye ng mga packet nang hindi naghihintay ng tugon. Ang pag-atakeng ito ay gumagamit ng parehong input at output bandwidth, na nagiging sanhi ng pangkalahatang pagbagal ng system.

Paano Mo Nakikita ang Pag-atake ng DDoS?

Ang mga sintomas ng pag-atake ng DDoS ay katulad ng kung ano ang maaari mong makita sa iyong computer - mabagal na pag-access sa mga file ng website, kawalan ng kakayahang ma-access ang mga website, o kahit na mga problema sa iyong koneksyon sa Internet.

Kung makakita ka ng ilang hindi inaasahang isyu sa latency ng website, maaari kang magduda kung ang salarin ay maaaring mga pag-atake ng DDoS. Mayroong ilang mga tagapagpahiwatig na maaari mong isaalang-alang upang ibukod ang iyong problema.

- Isang biglaang pagdagsa ng mga kahilingan sa isang partikular na endpoint o page.

- Ang baha ng trapiko ay nagmumula sa isang IP o hanay ng mga IP address.

- Ang biglaang pagtaas ng trapiko ay nangyayari sa mga regular na agwat o sa hindi pangkaraniwang mga time frame.

- Mga problema sa pag-access sa iyong website.

- Ang mga file ay mabagal o hindi naglo-load.

- Mabagal o hindi tumutugon ang mga server, kabilang ang mga abiso ng error na 'masyadong maraming koneksyon.'

Paano Pigilan mula sa DDoS Attack?

Upang mapagaan ang mga pag-atake ng DDoS, ang susi ay upang makilala ang trapiko ng pag-atake mula sa normal na trapiko. Ang trapiko ng DDoS ay dumarating sa maraming anyo sa modernong Internet. Maaaring mag-iba ang mga disenyo ng trapiko, mula sa hindi mapanlinlang na pag-atake ng solong pinagmulan hanggang sa mga kumplikadong adaptive na multi-directional na pag-atake.

Ang mga multi-directional na pag-atake ng DDoS, na gumagamit ng maraming pag-atake upang alisin ang target sa iba't ibang paraan, ay malamang na makagambala sa mga pagsisikap sa pagpapagaan sa lahat ng antas.

Kung ang mga hakbang sa pagpapagaan ay walang pinipiling itapon o paghihigpitan ang trapiko, malamang na itatapon ang normal na trapiko kasama ng trapiko ng pag-atake, at ang pag-atake ay maaaring mabago upang iwasan ang mga hakbang sa pagpapagaan. Upang mapagtagumpayan ang kumplikadong paraan ng pagkawasak, ang layered na solusyon ay ang pinaka-epektibo.

May mga pinakamahusay na kagawian upang maiwasan ang mga pag-atake ng DDoS at maaari mong subukan ang lahat ng ito upang maprotektahan laban sa mga pag-atake ng DDoS at mabawasan ang iyong pagkawala kung may lalabas na pag-atake ng DDoS.

Paraan 1: Gumawa ng Multi-Layered DDoS Protection

Ang mga pag-atake ng DDoS ay may maraming iba't ibang uri at ang bawat uri ay nagta-target ng ibang layer (layer ng network, layer ng transportasyon, layer ng session, layer ng application) o kumbinasyon ng mga layer. Samakatuwid, mas mabuting gumawa ka ng plano sa pagtugon sa DDoS na dapat kasama ang mga sumusunod na kinakailangan.

- Isang checklist ng system

- Isang sinanay na pangkat ng pagtugon

- Mahusay na tinukoy na mga pamamaraan ng abiso at pagdami.

- Isang listahan ng mga panloob at panlabas na contact na dapat ipaalam tungkol sa pag-atake

- Isang plano sa komunikasyon para sa lahat ng iba pang stakeholder, tulad ng mga customer, o vendor

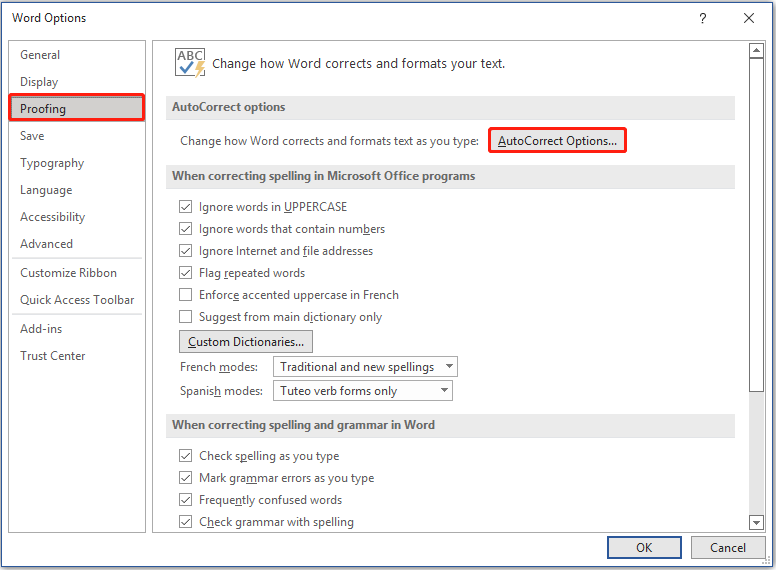

Paraan 2: Ilapat ang Mga Firewall ng Web Application

Ang Web Application Firewall (WAF) ay isang epektibong tool upang makatulong na mabawasan ang mga pag-atake ng Layer 7 DDoS. Pagkatapos ma-deploy ang WAF sa pagitan ng Internet at ng source site, maaaring kumilos ang WAF bilang reverse proxy para protektahan ang target na server mula sa mga partikular na uri ng nakakahamak na trapiko.

Ang mga pag-atake ng Layer 7 ay mapipigilan sa pamamagitan ng pag-filter ng mga kahilingan batay sa isang hanay ng mga panuntunang ginagamit upang matukoy ang mga tool ng DDoS. Ang isang mahalagang halaga ng isang epektibong WAF ay ang kakayahang mabilis na ipatupad ang mga custom na panuntunan bilang tugon sa mga pag-atake.

Paraan 3: Alamin ang Mga Sintomas ng Pag-atake

Nagpakilala kami ng ilang indicator na nangangahulugang nagdurusa ka sa mga pag-atake ng DDoS tulad ng nasa itaas. Maaari mong suriin ang iyong isyu sa kaibahan ng mga kundisyon sa itaas at gumawa ng mga agarang hakbang upang makayanan iyon.

Paraan 4: Patuloy na Pagsubaybay sa Trapiko sa Network

Ang patuloy na pagsubaybay ay isang teknolohiya at proseso na maaaring ipatupad ng mga organisasyong IT upang paganahin ang mabilis na pagtuklas ng mga isyu sa pagsunod at mga panganib sa seguridad sa loob ng imprastraktura ng IT. Ang patuloy na pagsubaybay sa trapiko sa network ay isa sa pinakamahalagang tool na magagamit para sa mga organisasyong IT ng enterprise.

Maaari itong magbigay sa mga organisasyon ng IT ng malapit na agarang feedback at insight sa pagganap at mga pakikipag-ugnayan sa buong network, na tumutulong sa paghimok ng pagpapatakbo, seguridad, at pagganap ng negosyo.

Paraan 5: Limitahan ang Network Broadcasting

Ang paglilimita sa bilang ng mga kahilingan na natatanggap ng isang server sa isang tiyak na panahon ay isa ring paraan upang maprotektahan laban sa mga pag-atake sa pagtanggi sa serbisyo.

Ano ang network broadcasting? Sa computer networking, ang pagsasahimpapawid ay tumutukoy sa pagpapadala ng isang packet na matatanggap ng bawat device sa network. Ang paglilimita sa pagpapasa ng broadcast ay isang epektibong paraan upang maputol ang isang mataas na volume na pagtatangka sa DDoS.

Para magawa iyon, maaaring kontrahin ng iyong security team ang taktika na ito sa pamamagitan ng paglilimita sa network broadcasting sa pagitan ng mga device.

Bagama't makakatulong ang paglilimita sa rate na mapabagal ang pagnanakaw ng nilalaman ng mga Web crawler at maprotektahan laban sa mga malupit na pag-atake, maaaring hindi sapat ang paglilimita sa rate upang epektibong labanan ang mga sopistikadong pag-atake ng DDoS.

Sa ganitong paraan, ang ibang mga pamamaraan ay dapat na pandagdag upang mapahusay ang iyong proteksiyon na kalasag.

Paraan 6: Magkaroon ng Server Redundancy

Ang server redundancy ay tumutukoy sa dami at intensity ng backup, failover, o redundant na server sa isang computing environment. Upang paganahin ang redundancy ng server, ang isang replika ng server ay nilikha na may parehong kapangyarihan sa pag-compute, imbakan, mga application, at iba pang mga parameter ng pagpapatakbo.

Sa kaso ng pagkabigo, downtime, o labis na trapiko sa pangunahing server, maaaring ipatupad ang isang paulit-ulit na server upang kunin ang lugar ng pangunahing server o ibahagi ang pagkarga ng trapiko nito.

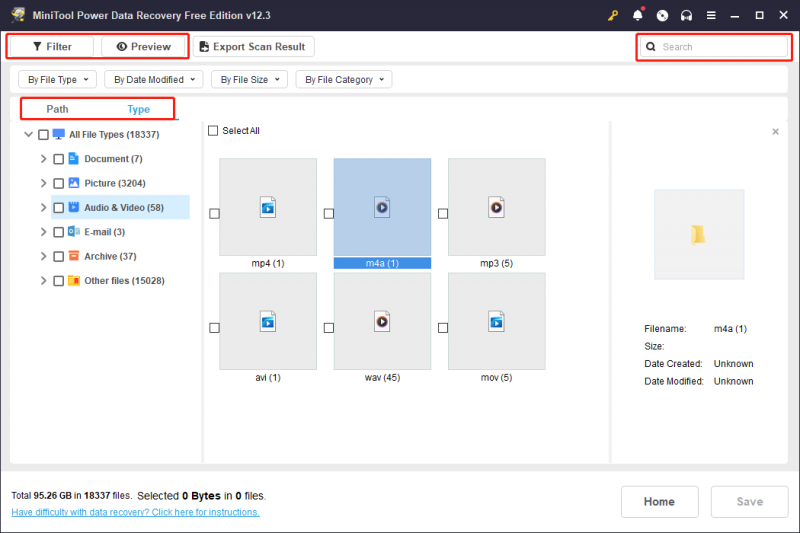

Paraan 7: Gumamit ng Backup Tool – MiniTool ShadowMaker

Kung sa tingin mo ay kumplikado ang magsagawa ng redundancy ng server at mas gustong maglaan ng mas maraming oras at espasyo para sa iyong mahalagang data o system, inirerekomendang gumamit ng iba backup na tool – MiniTool ShadowMaker – para gawin ang iyong backup at maiwasan ang pag-shutdown ng PC at pag-crash ng system.

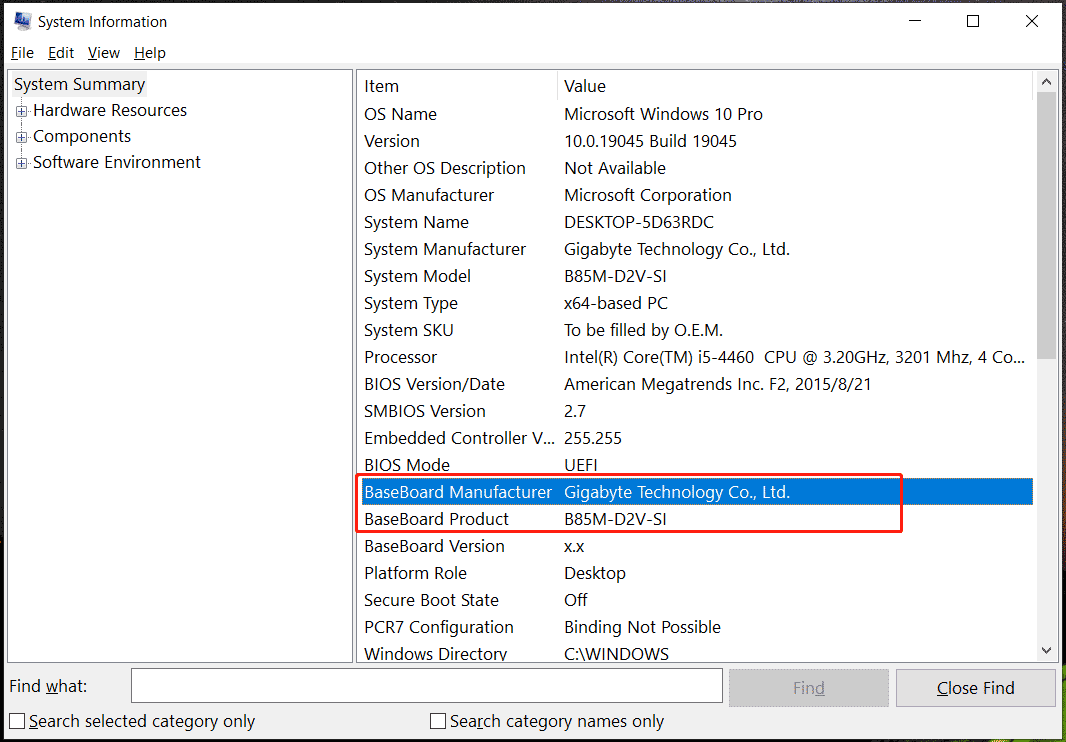

Una sa lahat, kailangan mong i-download at i-install ang programa – MiniTool ShadowMaker at pagkatapos ay makakakuha ka ng trial na bersyon nang libre.

Hakbang 1: Buksan ang MiniTool ShadowMaker at i-click Panatilihin ang pagsubok upang makapasok sa programa.

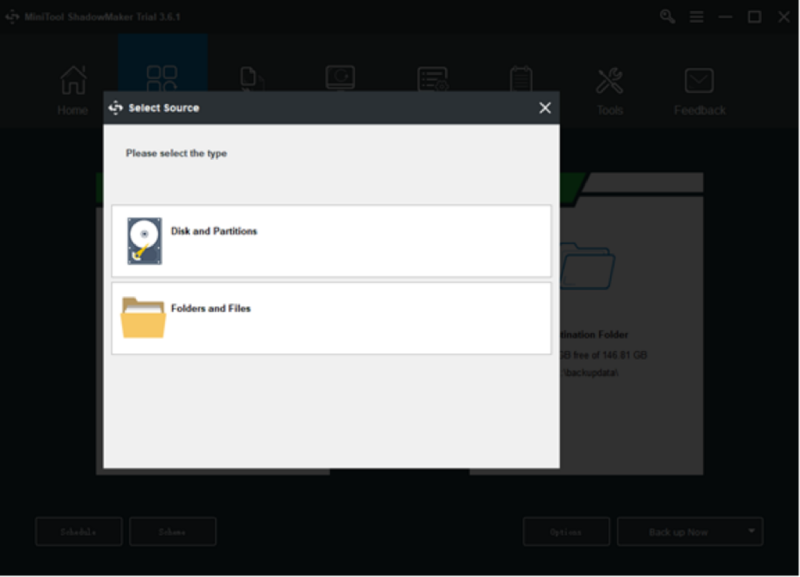

Hakbang 2: Lumipat sa Backup tab at i-click ang Pinagmulan seksyon.

Hakbang 3: Pagkatapos ay makakakita ka ng apat na opsyon para maging iyong backup na nilalaman - system, disk, partition, folder, at file. Piliin ang iyong backup na pinagmulan at i-click OK para iligtas ito.

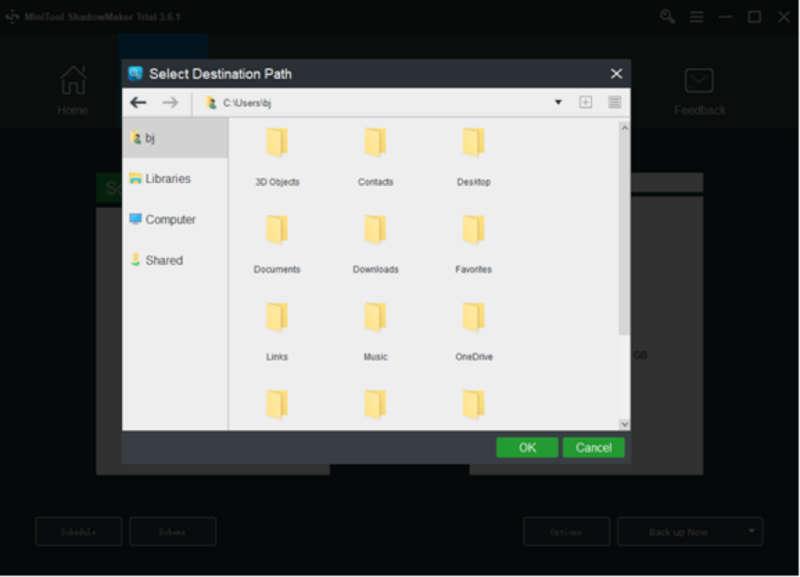

Hakbang 4: Pumunta sa Patutunguhan bahagi at apat na opsyon ay magagamit upang pumili mula sa, kabilang ang Folder ng administrator account , Mga aklatan , Computer , at Ibinahagi . Piliin ang iyong patutunguhan na landas at i-click OK upang i-save ito.

Tip : Inirerekomenda na i-back up ang iyong data sa iyong panlabas na disk upang maiwasan ang mga pag-crash ng computer o pagkabigo sa boot, atbp.

Hakbang 5: I-click ang I-back up Ngayon opsyon upang simulan kaagad ang proseso o ang I-back up Mamaya opsyon upang maantala ang backup. Ang naantalang backup na gawain ay nasa Pamahalaan pahina.

Bottom Line:

Upang maiwasan ang pag-atake ng DDoS, kailangan mong magkaroon ng pangkalahatang kaalaman tungkol dito at i-troubleshoot ito batay sa mga feature nito. Ang artikulong ito ay naglista ng maraming paraan upang ituro sa iyo kung paano maiwasan ang pag-atake ng DDoS at bawasan ang iyong pagkawala kung ang pag-atake, sa kasamaang-palad, ay lilitaw. Sana ay malutas ang iyong isyu.

Kung nakatagpo ka ng anumang mga isyu kapag gumagamit ng MiniTool ShadowMaker, maaari kang mag-iwan ng mensahe sa sumusunod na comment zone at tutugon kami sa lalong madaling panahon. Kung kailangan mo ng anumang tulong kapag gumagamit ng MiniTool software, maaari kang makipag-ugnayan sa amin sa pamamagitan ng [email protektado] .

Paano Pigilan mula sa DDoS Attack FAQ

Gaano katagal ang mga pag-atake ng DDoS?Ang dami ng aktibidad ng DDoS noong 2021 ay mas mataas kaysa sa mga nakaraang taon. Gayunpaman, nakakita kami ng pagdagsa ng mga ultra-maikling pag-atake, at sa katunayan, ang average na DDoS ay tumatagal sa ilalim ng apat na oras. Ang mga natuklasan na ito ay pinatunayan ng Cloudflare, na natagpuan na ang karamihan sa mga pag-atake ay nananatili sa ilalim ng isang oras sa tagal.

Maaari bang DDoS ka ng isang tao gamit ang iyong IP?Maaari mo bang DDoS ang isang tao sa kanilang IP? Oo, may makaka-DDoS sa iyo gamit lang ang IP address mo. Gamit ang iyong IP address, maaaring madaig ng isang hacker ang iyong device ng mapanlinlang na trapiko na nagiging sanhi ng pagkadiskonekta ng iyong device sa Internet at kahit na tuluyang isara.

Maaari bang pigilan ng firewall ang pag-atake ng DDoS?Hindi mapoprotektahan ng mga firewall laban sa mga kumplikadong pag-atake ng DDoS; actually, kumikilos sila bilang mga entry point ng DDoS. Ang mga pag-atake ay dumadaan mismo sa mga bukas na firewall port na nilayon upang payagan ang pag-access para sa mga lehitimong user.

Permanente ba ang DDoS?Ang mga pansamantalang denial-of-service na pag-atake ng DOS ay nangyayari kapag pinili ng isang malisyosong may kasalanan na pigilan ang mga regular na user na makipag-ugnayan sa isang makina o network para sa layunin nito. Ang epekto ay maaaring pansamantala, o hindi tiyak depende sa kung ano ang gusto nilang bawiin para sa kanilang pagsisikap.

![[Naayos] Hindi Ma-install o Ma-update ang YouTube sa Android](https://gov-civil-setubal.pt/img/blog/76/can-t-install.png)

![Paano Mag-download ng Internet Download Manager, Mag-install at Gumamit ng IDM [Mga Tip sa MiniTool]](https://gov-civil-setubal.pt/img/news/F3/how-to-download-internet-download-manager-install-use-idm-minitool-tips-1.png)

![Matugunan ang mga problema sa Windows 10 WiFi? Narito ang Mga Paraan upang Malutas ang mga Ito [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/94/meet-windows-10-wifi-problems.jpg)