[Ipinaliwanag] White Hat vs Black Hat - Ano ang Pagkakaiba

Ipinaliwanag White Hat Vs Black Hat Ano Ang Pagkakaiba

Kapag nahaharap sa lahat ng uri ng mga channel sa pag-hack, ang mga tao ay palaging nalilito kung ano ang gagawin. Halimbawa, may alam ka ba tungkol sa White Hat at Black Hat? Ang mga ito ay hindi isang bagay tungkol sa mga palamuti ng tela ngunit teknolohiya ng impormasyon. Para sa karagdagang impormasyon, ang artikulo tungkol sa White hat vs Black Hat sa Website ng MiniTool ibubunyag ito.

Una sa lahat, White Hat man o Black Hat, pareho silang ginagamit sa pag-uuri ng mga hacker, na hango sa mga sinaunang pelikulang Kanluranin, kung saan makikilala ang mga bayani sa mga puting sumbrero na kanilang isinuot at sa mga kontrabida sa pamamagitan ng kanilang mga itim na sumbrero.

Samakatuwid, madali mong masasabi na hindi lahat ng mga hacker ay itinuturing na mga malisyosong kaaway. Ang pangunahing kategorya para sa mga hacker ay inuri sa tatlong uri – White Hat hackers, Black Hat Hacker, at Grey Hat hacker, kung saan maaari mo ring makita ang diskriminasyon sa pamamagitan ng kanilang mga motibo – Ethical hackers, Malicious hackers, at hindi malisyoso ngunit hindi palaging etikal na hacker.

Samakatuwid, upang malaman ang pagkakaiba sa pagitan ng White Hat at Black Hat, maaari kang magsimula sa kanilang mga kahulugan at mga prinsipyo sa trabaho.

Ano ang White Hat?

Ang terminong cyber – White Hat hacker ay tumutukoy sa isang programmer na kumukuha ng posisyon ng isang hacker at inaatake ang kanyang sariling sistema upang suriin ang mga kahinaan sa seguridad. Ginagawa nila ito sa parehong paraan na ginagamit ng mga hacker (karaniwang tinutukoy bilang Black Hat hacker) upang gambalain ang mga pag-atake, ngunit ginagawa nila ito upang mapanatili ang seguridad.

Karaniwan silang may napakahusay na kadalubhasaan at propesyonal na kaalaman upang makahanap ng mga kahinaan sa isang system ngunit naiiba sa isang Black Hat hacker, sila ay awtorisado o sertipikadong mag-hack ng mga network ng organisasyon at mga computer system upang ang mga kahinaan sa mga sistema ng seguridad ay maibunyag at sila ay magagawang. upang mahanap ang kanilang paraan upang maprotektahan sila laban sa mga panlabas na pag-atake at mga paglabag sa data.

Maraming mga negosyo at gobyerno ang namamatay para sa mga propesyonal na iyon na palakasin ang kanilang mga pader ng depensa. Ang mga hacker ng White Hat na iyon ay kadalasang nakakakuha ng mataas na bayad at maaari rin silang magtrabaho para sa personal na interes.

Ano ang Black Hat?

Kadalasang ginagamit ng mga hacker ng Black Hat ang kanilang mga kasanayan upang magnakaw ng mga mapagkukunan ng ibang tao sa network o pumutok ng software na sinisingil para sa kita. Bagama't sa kanilang pananaw ito ay dahil sa teknolohiya, ang pag-uugali na ito ay kadalasang nakakagambala sa kaayusan ng buong merkado o naglalabas ng privacy ng iba.

Maaari silang pumasok sa mga system, magnakaw ng impormasyon, manipulahin ang data, at ikompromiso ang seguridad at ang kanilang mga pag-atake ay maaaring mula sa simpleng pagkalat ng Malware hanggang sa kumplikadong pagsasamantala sa kahinaan at pagnanakaw ng data.

White Hat vs Black Hat

White Hat vs Black Hat Intentions

Ang kanilang mga motibo ay ang pinakamalaking pagkakaiba sa pagitan ng mga hacker ng White Hat at mga hacker ng Black Hat.

Gaya ng nabanggit namin dati, para mas makilala ang iyong mga kaaway at kasosyo, ang mga hacker ay nahahati sa mga etikal na hacker at malisyosong hacker, na nangangahulugang ang ilan sa kanila ay gumagawa ng mga pag-atake sa system para sa mabuti at wastong mga dahilan ngunit ang ilan ay para sa pinansyal na pakinabang, pampulitika na interes, o malisyosong paghihiganti .

Kung hindi, kahit na ginagamit nila ang parehong mga channel upang maglapat ng isang pag-atake, hangga't ang aksyon ay naaprubahan ng inaatake, ang umaatake ay maaaring magmukhang legal at etikal.

Ang etikal na pag-hack ay tinatanggap ng panlipunang pagkilala, na kilala bilang 'mga tagapagtanggol ng seguridad ng impormasyon', ang 'tagapag-alaga' ng mundo ng Internet, at ang kailangang-kailangan na gulugod ng kontekstong 'Internet +'; Ang pag-hack ng Black Hat ay kabilang sa iligal na kaganapan para sa nakakagambalang mga patakaran sa lipunan.

White Hat vs Black Hat Techniques

Bagama't parehong naglalayon ang mga hacker ng White Hat at Black Hat na atakehin ang mga system at maghanap ng mga kahinaan sa sistema ng seguridad, magkaiba ang mga diskarte at pamamaraan.

Pag-hack ng White Hat

1. Social engineering

Ang social engineering ay tungkol sa panlilinlang at pagmamanipula sa mga biktima sa paggawa ng isang bagay na hindi nila dapat, tulad ng paggawa ng mga wire transfer, pagbabahagi ng mga kredensyal sa pag-log in, at iba pa.

2. Pagsubok sa pagtagos

Nilalayon ng penetration testing na alisan ng takip ang mga kahinaan at kahinaan sa mga depensa at endpoint ng isang organisasyon upang maitama ang mga ito.

3. Reconnaissance at pananaliksik

Kabilang dito ang paggawa ng pananaliksik sa organisasyon upang makahanap ng mga kahinaan sa pisikal at imprastraktura ng IT. Ang layunin ay makakuha ng sapat na impormasyon upang matukoy ang mga paraan upang legal na i-bypass ang mga kontrol at mekanismo ng seguridad nang hindi sinisira o sinisira ang anuman.

4. Programming

Gumagawa ang mga hacker ng White Hat ng mga honeypot bilang mga decoy na umaakit sa mga cybercriminal na gambalain sila at makakuha ng mahalagang impormasyon tungkol sa kanilang mga umaatake.

5. Gumamit ng iba't ibang digital at pisikal na kasangkapan

Maaari silang mag-install ng mga bot at iba pang malware at makakuha ng access sa network o mga server.

Pag-hack ng Black Hat

Ang mga diskarte ng mga hacker ng black hat ay patuloy na nagbabago ngunit ang mga pangunahing paraan ng pag-atake ay hindi masyadong magbabago. Narito ang isang listahan ng mga diskarte sa pag-hack na maaari mong makaharap.

1. Mga pag-atake sa phishing

Ang phishing ay isang uri ng pag-atake sa cybersecurity kung saan ang mga malisyosong aktor ay nagpapadala ng mga mensahe na nagpapanggap bilang isang pinagkakatiwalaang tao o entity.

2. Pag-atake ng DDoS

Ang pag-atake ng DDoS ay isang pagtatangka na i-crash ang isang online na serbisyo sa pamamagitan ng pagbaha dito ng synthetically generated na trapiko. Upang matuto ng higit pang mga detalye tungkol sa mga pag-atake ng DDoS, mangyaring sumangguni sa artikulong ito: Ano ang DDoS Attack? Paano Pigilan ang Pag-atake ng DDoS .

3. Trojan virus

Ang Trojan virus ay isang uri ng malware na nagtatago ng totoong nilalaman nito, na nagkukunwaring libreng software, video, o musika, o lumalabas bilang mga lehitimong ad, upang lokohin ang isang user na isipin na ito ay isang hindi nakakapinsalang file.

4. Ang ilan sa iba pang tanyag na pamamaraan ay kinabibilangan ng:

- Mga bombang lohika

- Keylogging

- Ransomware

- Pekeng W.A.P.

- Malupit na puwersa

- Lumipat ng mga pag-atake

- Pagnanakaw ng cookie

- Pag-atake ng pain

Mga Prinsipyo sa Trabaho ng White Hat vs Black Hat

Bukod sa kanilang mga motibo at diskarte sa pagtatrabaho, maaari mo silang pag-iba-iba sa pamamagitan ng kanilang mga prinsipyo sa pagtatrabaho.

Mga hacker ng White Hat

Mayroong limang yugto para sa mga hacker ng White Hat:

Stage 1: Footprinting

Ang footprint ay isang pamamaraan para sa pangangalap ng mas maraming impormasyon hangga't maaari tungkol sa isang naka-target na sistema ng computer, imprastraktura, at network upang matukoy ang mga pagkakataong makapasok sa mga ito. Ito ay isa sa mga pinaka-epektibong pamamaraan para sa pagtukoy ng mga kahinaan.

Stage 2: Pag-scan

Pagkatapos mangalap ng kinakailangang impormasyon, magsisimulang i-access ng mga hacker ang network at mag-skimming para sa impormasyon, tulad ng mga user account, kredensyal, at mga IP address.

Stage 3: Pagkakaroon ng access

Ang yugtong ito ay kung saan ang isang umaatake ay pumapasok sa system/network gamit ang iba't ibang mga tool o pamamaraan. Pagkatapos pumasok sa isang system, kailangan niyang dagdagan ang kanyang pribilehiyo sa antas ng administrator para makapag-install siya ng isang application na kailangan niya o baguhin ang data o itago ang data.

Stage 4: Pagpapanatili ng access

Ito ay ang proseso kung saan ang hacker ay nakakuha na ng access sa isang system. Pagkatapos makakuha ng access, nag-i-install ang hacker ng ilang backdoors upang makapasok sa system kapag kailangan niya ng access sa pag-aari na system na ito sa hinaharap.

Yugto 5: Pagsusuri

Ang pagsusuri sa kahinaan ay isang pamamaraan upang suriin ang lahat ng mga kahinaan sa mga system, computer, at iba pang mga tool sa ecosystem. Nakakatulong ang pagsusuri sa kahinaan sa pagsusuri, pagkilala, at pagraranggo ng mga kahinaan.

Nakakatulong ito sa pagtukoy at pagtatasa ng mga detalye ng pagbabanta, na nagbibigay-daan sa amin na panatilihin ang isang resolusyon upang maprotektahan sila mula sa mga hacker.

Mga hacker ng Black Hat

- Lumikha at maglunsad ng mga pag-atake ng malware at DDoS upang maantala ang mga operasyon at magdulot ng pangkalahatang kaguluhan at pagkasira.

- Gumawa ng mga pekeng profile sa social media ng mga taong pinagkakatiwalaan mo upang manipulahin ka sa pagsisiwalat ng kumpidensyal o impormasyon sa pagbabangko.

- Magnakaw ng data ng user sa pamamagitan ng pagtagos sa mga leaky na database.

- Ikalat ang malware o dayain ang mga tao sa pamamagitan ng paggamit ng mga pag-atake sa phishing.

- Patuloy na maghanap ng mga kahinaan upang makahanap ng mga paraan upang pagsamantalahan ang mga ito para sa personal na pakinabang.

- Mag-install ng spyware sa mga device ng kanilang mga target para i-blackmail ang mga biktima.

Paano Protektahan ang Iyong Sarili mula sa Black Hat Hackers?

Huwag I-access ang Personal o Financial Data gamit ang Pampublikong Wi-Fi

Ang pinakamalaking banta sa libreng seguridad ng Wi-Fi ay ang kakayahan ng hacker na iposisyon ang kanyang sarili sa pagitan mo at ng punto ng koneksyon. Kaya sa halip na direktang makipag-usap sa hotspot, ipinapadala mo ang iyong impormasyon sa hacker, na pagkatapos ay i-relay ito.

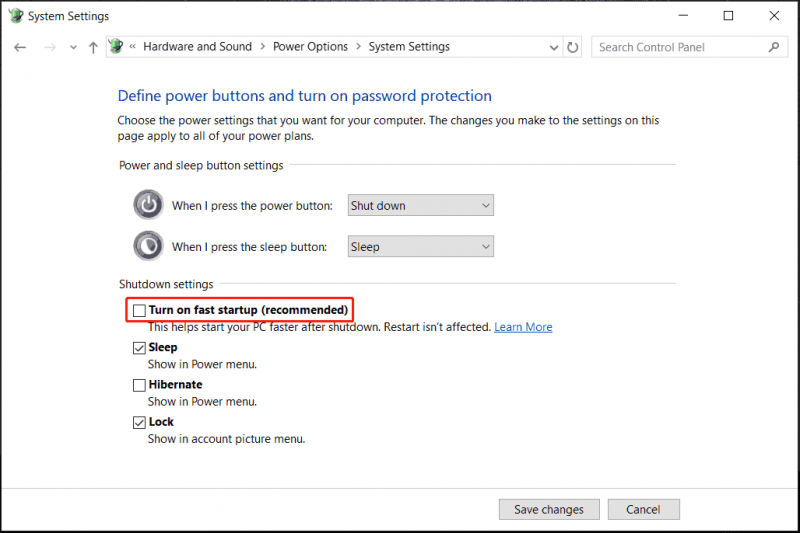

I-off ang Mga Feature na Hindi Mo Kailangan

Bukod sa iyong Wi-Fi, ang anumang feature na maaaring maging tulay sa pagitan mo at ng mga hacker ay mapanganib, gaya ng GPS, Bluetooth, at ilang app. Maaari mo lamang i-on ang mga ito kapag kailangan mo ang mga ito.

Piliin ang Iyong Mga App nang Matalinong

Ang mga app ay isang karaniwang channel upang itago ang mga nakakahamak na code. Upang maiwasan iyon, mas mabuting mag-download at mag-install ka ng mga program mula sa mga mapagkakatiwalaang website kung sakaling magdadala sa iyo ang ilang link ng mga mapanganib na virus at mga kalakip na program.

Bukod pa rito, tandaan lamang na regular na i-update ang iyong mga app at tanggalin ang mga hindi kinakailangang program na iyon sa oras.

Gumamit ng Password, Lock Code, o Encryption.

- Gumamit ng isang kagalang-galang na naka-encrypt na tagapamahala ng password.

- Tiyaking hindi bababa sa walong character ang haba ng iyong mga password, na may kumbinasyon ng malaki at maliit na titik, at may kasamang mga numero o iba pang mga character.

- Gamitin ang tampok na pag-encrypt ng storage.

- Itakda ang iyong screen sa timeout pagkatapos ng limang minuto o mas kaunti.

I-back up nang Advance ang Iyong Data

Pagkatapos pag-aralan ang pagkakaiba sa pagitan ng White Hat at Black Hat, mayroon kang pangkalahatang larawan kung ano sila at kung paano paghiwalayin ang mga ito. Gayunpaman, kahit na ang larawan ay ipinakita at ang isang plano sa pag-iingat ay isiniwalat, ang bawat hindi pinansin na detalye ay maaaring hayaan kang maging isang target na nakalantad sa harap ng mga hacker.

Upang mabawasan ang iyong pagkawala at maiwasan ang mga pag-crash ng system o iba pang matitinding sakuna na ginawa ng mga hacker, ang paghahanda ng backup na plano ay palaging ang iyong huling paraan upang mabawi ang iyong nawalang data. Ang MiniTool ShadowMaker ay nakatuon ang sarili sa larangang ito sa loob ng maraming taon at nakikita ang mas malalaking pagsulong at tagumpay.

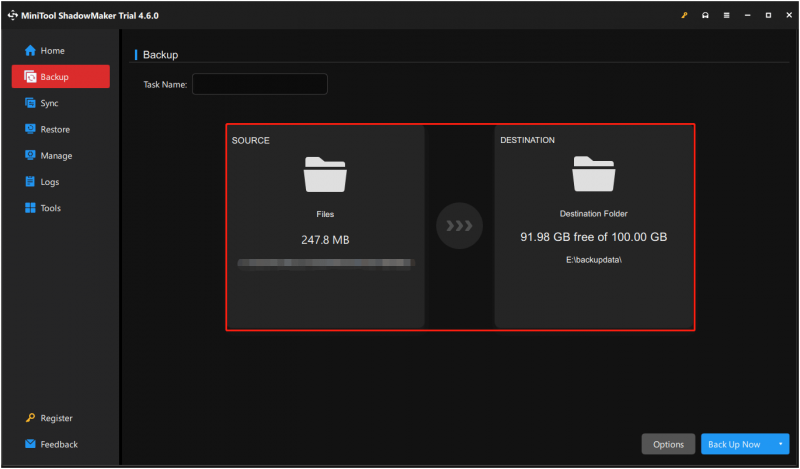

Upang mag-back up sa MiniTool ShadowMaker, kailangan mo munang i-download at i-install ang program at makakakuha ka ng libreng trial na bersyon sa loob ng 30 araw.

Hakbang 1: I-click Panatilihin ang pagsubok upang makapasok sa programa at lumipat sa Backup tab.

Hakbang 2: I-click ang Pinagmulan seksyon at sa pop-up window maaari kang pumili ng backup na nilalaman kabilang ang system, disk, partition, folder, at file. Bilang default, naitakda na ang system bilang backup na pinagmulan.

Hakbang 3: Pumunta sa Patutunguhan bahagi kung saan makikita mo ang apat na opsyon na naglalaman ng Folder ng administrator account , Mga aklatan , Computer , at Ibinahagi . Pagkatapos ay piliin ang iyong patutunguhan na landas. At pagkatapos ay i-click OK upang i-save ang iyong mga pagbabago.

Hakbang 4: I-click ang I-back up Ngayon opsyon upang simulan kaagad ang proseso o ang I-back up Mamaya opsyon upang maantala ang backup. Ang naantalang backup na gawain ay nasa Pamahalaan pahina.

Bukod, sa MiniTool ShadowMaker, maaari mong i-sync ang iyong mga file o i-clone ang disk. Ang mga serbisyong maaari mong matamasa ay higit pa sa backup. Isa sa mga kapaki-pakinabang na pag-andar - Universal Restore – makakatulong sa iyo na malutas ang isyu sa hindi pagkakatugma kung gusto mong ibalik ang isang system sa ibang mga computer.

Bottom Line:

Sa karamihan ng mga kaso, mahirap ganap na pigilan ang lahat ng mga kaganapan sa pag-hack kung ikaw ay nasa mataas na panganib na ilantad ang iyong mahalaga at mahalagang data sa labas na medyo madaling matagpuan sa mundong ito na konektado sa Internet. Gayon pa man, maaaring makatulong sa iyo ang ilang mga pamamaraan na mabawasan ang pagkawala at ang isang backup na plano ay maaaring ang iyong huling paraan.

Kung nakatagpo ka ng anumang mga isyu kapag gumagamit ng MiniTool ShadowMaker, maaari kang mag-iwan ng mensahe sa sumusunod na comment zone at tutugon kami sa lalong madaling panahon. Kung kailangan mo ng anumang tulong kapag gumagamit ng MiniTool software, maaari kang makipag-ugnayan sa amin sa pamamagitan ng [email protektado] .

FAQ ng White Hat vs Black Hat

Legal ba ang mga puting sumbrero?Ang mga puting sumbrero ay nararapat sa legal na paggalang. Ngunit ang White Hats ay maaari ding magkaroon ng legal na pagkakalantad at kahinaan sa mga demanda, kahit na na-hack nila ang mga system na may mabuting layunin, ngunit ginagawa ito nang hindi hinihingi o hindi inanyayahan sa loob ng konteksto ng isang pormal na kontraktwal na pakikipag-ugnayan ng isang punong-guro.

Ano ang 3 uri ng hacker?Mayroong tatlong kilalang uri ng mga hacker sa mundo ng seguridad ng impormasyon: mga itim na sumbrero, puting sumbrero, at kulay abong sumbrero. Ang mga deskripsyon ng may kulay na sumbrero na ito ay isinilang habang sinubukan ng mga hacker na ibahin ang kanilang mga sarili at paghiwalayin ang mabubuting hacker mula sa masama.

Nababayaran ba ang mga hacker ng puting sumbrero?Ang CEH ay isang vendor-neutral na kredensyal, at ang mga propesyonal na certified ng CEH ay mataas ang pangangailangan. Ang median na suweldo ng isang etikal na hacker ay bahagyang higit sa ,000, ayon sa PayScale, at ang pinakamataas na hanay ay maaaring umabot ng higit sa 0,000.

Paano kumikita ang mga hacker ng black hat?Mayroong ilang mga paraan upang kumita ng pera bilang isang itim na sumbrero. Ang ilan sa kanila ay mga hacker for hire; karaniwang mga online na mersenaryo. Kasama sa iba pang paraan ang pagnanakaw ng impormasyon ng credit card mula sa mga biktima, pagbebenta ng mga numero sa dark web, o paggamit ng makina ng biktima para sa pagmimina ng crypto.

![Paano Ayusin ang Isyu sa Windows Update Standalone Installer [Mga Tip sa MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/03/how-fix-issue-windows-update-standalone-installer.jpg)

![Ayusin: Hindi Maipadala ang Mensahe - Ang Pag-block ng Mensahe Ay Aktibo sa Telepono [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/81/fix-unable-send-message-message-blocking-is-active-phone.png)

![Paano Hindi Pagaganahin ang Password Sa Windows 10 Sa Iba't ibang Mga Kaso [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/52/how-disable-password-windows-10-different-cases.png)

![Hindi Maayos Na Ganap na Ligtas sa Page na Ito? Subukan ang Mga Paraang Ito! [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/30/can-t-correct-securely-this-page.png)

![Nalutas - Paano Ma-recover ang Nawala na Mga File Pagkatapos Gupitin at I-paste [Mga Tip sa MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/30/solved-how-recover-files-lost-after-cut.jpg)

![Hindi Magpo-post ang Computer? Sundin ang Mga Paraan na Ito upang Madaling ayusin Ito! [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/34/computer-won-t-post-follow-these-methods-easily-fix-it.jpg)

![Ang Canon Camera Hindi Kinikilala Ng Windows 10: Naayos ang [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/18/canon-camera-not-recognized-windows-10.jpg)

![Paano Mag-troubleshoot ng Xbox One Mic na Hindi Gumagawa ng Isyu [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/69/how-troubleshoot-xbox-one-mic-not-working-issue.png)

![Paano Mag-edit ng Audio sa Video | MiniTool MovieMaker Tutorial [Tulong]](https://gov-civil-setubal.pt/img/help/83/how-edit-audio-video-minitool-moviemaker-tutorial.jpg)

![[Buong Gabay] Paano Magsagawa ng Format ng Card ng Tuya Camera?](https://gov-civil-setubal.pt/img/partition-disk/20/full-guide-how-to-perform-tuya-camera-card-format-1.png)

![Paano Maayos ang Paghahanap sa Google na Hindi Gumagawa Sa Android / Chrome [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/33/how-fix-google-search-not-working-android-chrome.png)