Nalutas na! Ano ang Cyber Attack? Paano Pigilan ang Cyber Attacks?

Resolved What Is A Cyber Attack How To Prevent Cyber Attacks

Ano ang cyber-attack? Upang masagot ang tanong na ito, ang post na ito ay magpapakita sa iyo ng iba't ibang uri ng cyber-attack upang ilarawan ang kanilang mga feature at tulungan kang makilala ang mga ito. Bukod, sa post na ito sa Website ng MiniTool , magbibigay kami ng ilang magagamit na paraan upang maiwasan ang mga cyberattack.Ano ang Cyber Attack?

Ano ang cyber-attack? Ang cyber-attack ay isang pangkalahatang paglalarawan ng isang serye ng mga aktibidad sa cyber, na gumagamit ng mga uri ng mga tool at diskarte, upang magnakaw, maglantad, baguhin, o sirain ang data. Siyempre, sa paglipas ng panahon, ang mga hacker ay maaaring magsagawa ng mga uri ng malisyosong operasyon sa Internet para sa mga kapaki-pakinabang na intensyon at paninira.

Ang mga hacker ay nag-explore ng iba't ibang paraan upang makalusot sa mga sistema ng biktima. Minsan, maaari itong i-develop sa walang pinipiling pag-atake sa target at walang nakakaalam kung sino ang susunod na biktima.

Mayroong tatlong pangunahing motibasyon na nagpapalitaw sa mga cybercriminal:

Ang mga umaatake ay may posibilidad na maghanap ng pera sa pamamagitan ng pagnanakaw o pangingikil. Maaari nilang nakawin ang iyong data para sa pagpapalitan ng negosyo, mag-hack sa isang bank account para direktang magnakaw ng pera, o mangikil ng mga biktima.

Ang mga hacker na iyon, karaniwan, ay may mga partikular na target para simulan ang pag-atake, gaya ng kanilang mga kalaban. Ang isang personal na sama ng loob ay malamang na isang pangunahing dahilan para sa aktibidad na ito. Maaaring nakawin ng corporate espionage ang intelektwal na ari-arian upang makakuha ng hindi patas na kalamangan sa mga kakumpitensya. Sasamantalahin ng ilang hacker ang mga kahinaan ng isang system upang bigyan ng babala ang iba tungkol sa kanila.

Ang mga hacker na iyon, karamihan, ay mas bihasang mga propesyonal. Maaari silang sanayin at pagkatapos ay masangkot sa cyberwarfare, cyberterrorism, o hacktivism. Nakatuon ang mga umaatakeng target sa mga ahensya ng gobyerno o kritikal na imprastraktura ng kanilang mga kaaway.

Higit pa o mas kaunti, ang mga tao ay maaaring makatagpo ng ilang cyberattacks nang hindi sinasadya. Kaya, ano ang mga karaniwang uri ng cyber-attack? Upang matulungan kang mas mahusay na makilala ang iba't ibang uri, ang susunod na bahagi ay maglalarawan ng mga ito nang paisa-isa.

Mga Karaniwang Uri ng Cyber Attacks

Ang mga pag-atake sa cyber ay tumataas, kasama ang pag-digitize ng negosyo na naging mas at mas sikat sa mga nakaraang taon. Mayroong dose-dosenang mga uri ng cyber-attack at maglilista kami ng ilang karaniwang uri na labis na nakakaabala sa mga tao.

Mga Pag-atake ng Malware

Ang malware ay madalas na lumalabas bilang nakakahamak na software upang magsagawa ng isang serye ng mga untheorized na aksyon sa system ng biktima. Ang pamamaraan ay idinisenyo upang magdulot ng pinsala sa isang computer, server, kliyente, o network ng computer at imprastraktura.

Mahirap pansinin ang mga galaw na ito at ayon sa kanilang mga intensyon at paraan ng paglusot, maaari silang ikategorya sa ilang iba't ibang uri, kabilang ang mga virus, worm, Trojans, adware, spyware, ransomware, atbp.

Ang mga nakalistang halimbawang iyon ay ang mga pinakakaraniwang isyu na maaaring maranasan ng mga tao. Sa paglipas ng mga taon na may mataas na bilis ng pag-unlad ng mga elektronikong komunikasyon, ito ay naging isang umaatakeng channel ng mga bagong uri, tulad ng email, text, bulnerable na serbisyo sa network, o mga nakompromisong website.

Kung gusto mong malaman kung paano matukoy ang mga palatandaan ng malware sa mga computer, makakatulong ang post na ito: Ano ang Posibleng Tanda ng Malware sa Computer? 6+ Sintomas .

Mga Pag-atake sa Phishing

Ang mga pag-atake sa phishing ay kadalasang nangangahulugan na ang iyong sensitibong data, lalo na ang iyong mga username, password, numero ng credit card, impormasyon ng bank account, atbp., ay nakalantad sa mga hacker. Maaari nilang gamitin at ibenta ang impormasyong iyon para sa mga benepisyo. Karamihan sa mga tao ay madaling maipit sa pitfall na ito dahil sa hindi kilalang mga email, link, o website.

Mga Pag-atake ng Spear-phishing

Ang phishing ay isang pangkalahatang termino para sa mga cyberattack na isinasagawa sa pamamagitan ng email, SMS, o mga tawag sa telepono para sa scam ng maraming tao, habang kung ang pag-atakeng ito ay may partikular na target ng biktima, pinangalanan namin itong spear phishing. Ang mga umaatakeng channel na iyon ay binago upang partikular na matugunan ang biktima, na nangangailangan ng mas maraming pag-iisip at oras upang makamit kaysa sa phishing.

Mga Pag-atake ng Whale-phishing

Ang whale-phishing attack ay isang napaka-target na phishing attack. Katulad ng pag-atake ng spear-phishing, nangyayari ito kapag ang isang attacker ay gumagamit ng mga paraan ng spear-phishing upang sundan ang isang malaki at mataas na profile na target, gaya ng mga senior executive.

Maaari nilang itago ang kanilang mga sarili bilang mga pinagkakatiwalaang entity para makapagbahagi ang mga biktima ng napakasensitibong impormasyon sa isang mapanlinlang na account.

Mga Ibinahagi na Pag-atake sa Pagtanggi sa Serbisyo (DDoS)

Ang pag-atake ng DDoS ay isang cyber attack na idinisenyo upang maimpluwensyahan o puspusan ang pagkakaroon ng isang target na sistema sa pamamagitan ng pagbuo ng malaking bilang ng mga packet o kahilingan. Katulad nito, ang isang denial of service (DoS) na pag-atake ay maaaring gawin ang parehong bagay upang isara ang isang makina o network, na ginagawa itong hindi naa-access sa mga nilalayong user nito.

Ang dalawang pag-atake na ito ay may kakaiba at kung gusto mong malaman ang tungkol dito, maaari mong basahin ang post na ito: DDoS kumpara sa DoS | Ano ang Pagkakaiba at Paano Sila Pigilan .

Mga Pag-atake sa Cross-Site Scripting (XSS).

Sa panahon ng prosesong ito, ang isang attacker ay nag-inject ng isang nakakahamak na executable script sa code ng isang pinagkakatiwalaang application o website, pagkatapos ay nagpapadala ng isang nakakahamak na link sa user at nilinlang ang user sa pag-click sa link upang maglunsad ng isang XSS attack.

Pagkatapos ay sisimulan ng binagong application o website ang nakakahamak na link dahil sa kakulangan ng wastong sanitization ng data, at pagkatapos ay maaaring nakawin ng mga umaatake ang aktibong session cookie ng user.

Mga Pag-atake ng Man-in-the-Middle (MITM).

Gaya ng ipinahihiwatig ng pangalan, ang ibig sabihin ng man-in-the-middle attack ay ang attacker ay nasa gitna ng isang pag-uusap sa pagitan ng isang user at isang application upang i-eavesdrop ang personal na impormasyon. Karaniwan, itatakda ng mga hacker ang kanilang mga target sa mga gumagamit ng mga pinansiyal na aplikasyon, mga site ng e-commerce, atbp.

Mga botnet

Kaiba sa iba pang mga pag-atake, ang mga botnet ay mga computer na nahawahan ng malware at nasa ilalim ng kontrol ng mga umaatake. Maaaring kontrolin ang mga botnet computer na iyon upang magsagawa ng serye ng mga ilegal na operasyon, tulad ng pagnanakaw ng data, pagpapadala ng spam, at mga pag-atake ng DDoS.

Ang hadlang sa paglikha ng isang botnet ay sapat din upang gawin itong isang kumikitang negosyo para sa ilang mga developer ng software. Iyon ang dahilan kung bakit ito ay naging isa sa mga pinakakaraniwang pag-atake.

Ransomware

Ransomware ay malware na maaaring makalusot sa iyong system at ma-encrypt ang iyong mga file upang ihinto ang pag-access ng mga user sa mga file sa kanilang mga computer. Pagkatapos ay hihingi ang mga hacker ng ransom payment para sa decryption key. Bilang kahalili, ila-lock ng ilang ransom ang system nang hindi masisira ang anumang mga file hanggang sa mabayaran ang isang ransom.

Mga Pag-atake ng SQL Injection

Maaaring hanapin ng pag-atakeng ito ang kahinaan sa seguridad ng web at gamitin ang pamamaraan ng pag-iniksyon ng code, upang makagambala sa mga query na ginagawa ng isang application sa database nito. Nakatuon ang ganitong uri ng pag-atake sa pag-atake sa mga website ngunit maaari ding gamitin sa pag-atake sa anumang uri ng database ng SQL.

Zero-Day Exploit

Ang zero-day exploit ay isang malawak na termino para ilarawan ang mga aktibidad sa pag-atake kung saan maaaring samantalahin ng mga hacker ang mga kahinaan sa seguridad na iyon upang magsagawa ng pag-atake sa system/web/software. Ang zero-day ay nangangahulugan na ang mga biktima o software vendor ay walang oras upang mag-react at ayusin ang kapintasan na ito.

Interpretasyon ng URL

Ang ganitong uri ng pag-atake ay maaari ding tawaging URL poisoning. Madalas na manipulahin at binabago ng mga hacker ang URL sa pamamagitan ng pagpapalit ng kahulugan habang pinananatiling buo ang syntax. Sa ganitong paraan, maaaring ma-access at masuri ng mga umaatake ang isang web server at makakuha ng higit pang impormasyon. Ang ganitong uri ng pag-atake ay napakapopular sa mga website na nakabatay sa CGI.

DNS Spoofing

Ang domain Name Server (DNS) spoofing ay maaaring linlangin ang mga tao sa isang mapanlinlang, nakakahamak na website sa pamamagitan ng pagmamanipula ng mga tala ng DNS. Minsan, maaari mong makita na ang iyong naka-target na website ay ire-redirect sa isang bagong pahina na eksaktong kamukha kung saan mo gustong pumunta.

Gayunpaman, maaaring ito ay isang pitfall na itinakda ng mga hacker para hikayatin kang mag-log in sa iyong tunay na account at maglantad ng mas sensitibong impormasyon. Maaari nilang samantalahin ang pagkakataong mag-install ng mga virus o worm sa iyong system, na magdulot ng ilang hindi inaasahang resulta.

Brute Force Attacks

Nangangahulugan ang mga brute force na pag-atake na ang ilang tao, maaari itong maging isang estranghero, hacker, o pagalit, ay sumusubok na i-access ang computer ng biktima sa pamamagitan ng pagsubok sa lahat ng password na sa tingin nila ay maaaring itakda ng biktima para sa computer.

Karaniwan, bago nila gawin iyon, susubaybayan ng mga hacker ang anumang mga pahiwatig sa iyong social media at online na impormasyon upang matukoy ang iyong password. Kaya, huwag ilantad ang iyong personal na impormasyon sa publiko.

Mga Kabayo ng Trojan

Ang Trojan Horse ay madalas na nagkukunwari bilang lehitimo at hindi nakakapinsalang software, ngunit kapag ang virus ay na-activate, ang Trojan virus ay maaaring gumawa ng mga cyber-criminal na tiktikan ka, nakawin ang iyong data, at i-access ang iyong system. Kung gusto mong malaman ang higit pa tungkol dito, maaari mong basahin ang post na ito: Ano ang isang Trojan Virus? Paano Magsagawa ng Trojan Virus Removal .

Paano Pigilan ang Cyber-Attacks?

Matapos malaman ang mga karaniwang halimbawa ng cyber attack na iyon, maaari kang magtaka kung paano mapipigilan ang cyber-attacks nang epektibo. Mayroong ilang mga kapaki-pakinabang na tip na maaari mong isaalang-alang.

Tip 1: Panatilihing Napapanahon ang Iyong Windows at Software

Kinakailangang panatilihing napapanahon ang iyong software at system. Ang mga inisyu na update ay hindi lamang makakapagbigay ng mga advanced at bagong feature ngunit makakapag-ayos din ng ilang system o software bug at mga isyu sa seguridad na nakita sa mga nakaraang pagsubok. Kung iiwan mo ang pag-update sa isang tabi, mahahanap ng mga hacker ang mga kahinaan na iyon at sakupin ang pagkakataong makalusot sa iyong system.

Tip 2: Mag-install ng Firewall

Ang Windows ay may built-in na firewall at antivirus at mas mabuting panatilihin mo ang tunay na proteksyon sa lahat ng oras. Mas mapoprotektahan ng mga feature ang iyong computer mula sa mga cyberattack. Gayunpaman, sapat ba itong protektahan ka laban sa lahat ng mga pag-atake sa labas? Maaari mong basahin ang post na ito para sa karagdagang impormasyon: Sapat na ba ang Windows Defender? Higit pang Solusyon para Protektahan ang PC .

Bukod doon, maaari mong piliing mag-install ng iba pa maaasahang third-party na antivirus o firewall upang palakasin ang proteksyon na kalasag.

Tip 3: Gumamit ng Multi-Factor Authentication

Ano ang multi-factor authentication (MFA)? Ito ay isang pangunahing bahagi ng isang matibay na patakaran sa pamamahala ng pagkakakilanlan at pag-access. Sa proseso ng pag-login na ito, hinihiling ng MFA na ito ang mga user na magpasok ng higit pang impormasyon kaysa sa isang password lamang, na maaaring maprotektahan ang personal na data mula sa pag-access ng hindi awtorisadong third party.

Tip 4: Regular na I-back up ang Data

Isa ito sa pinakamahalagang hakbang para protektahan ang iyong mahalagang data – magsagawa ng regular na backup. Sa kaganapan ng cyberattacks, kailangan mo ang iyong backup ng data upang maiwasan ang malubhang downtime, pagkawala ng data, at malubhang pagkalugi sa pananalapi.

Ang ilang mga tao ay makakalimutang tapusin ang gawaing ito at isipin na ito ay mabigat. Huwag mag-alala. Maaari kang umasa sa propesyonal na ito backup na software – MiniTool ShadowMaker – sa i-back up ang mga file , mga folder, partisyon, disk, at iyong system.

Bukod, sulit na subukan ang backup scheme at mga setting ng iskedyul upang i-configure ang isang awtomatikong backup . Maaari mong itakda ang iyong awtomatikong backup na magsimula araw-araw, lingguhan, buwanan, o sa kaganapan at subukan ang isang incremental o differential backup upang i-save ang iyong mga mapagkukunan.

I-download at i-install ang program na ito sa iyong PC at subukan ito nang libre nang 30 araw.

MiniTool ShadowMaker Trial I-click upang I-download 100% Malinis at Ligtas

Hakbang 1: Ilunsad ang program at i-click Panatilihin ang Pagsubok upang magpatuloy.

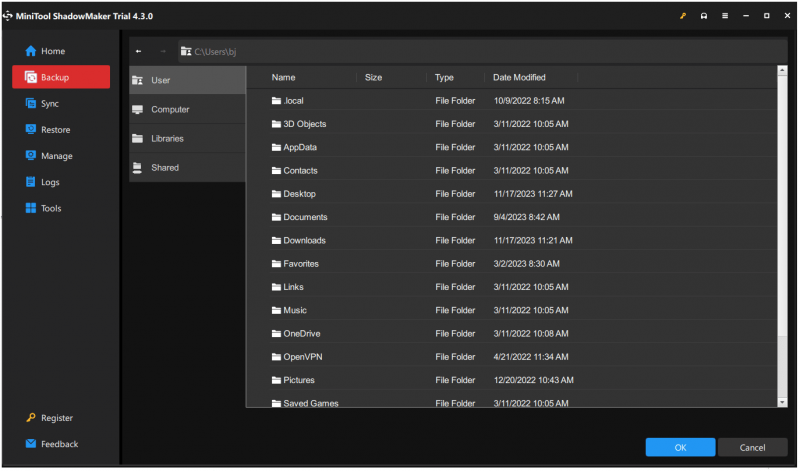

Hakbang 2: Sa Backup tab, i-click ang PINAGMULAN seksyon upang piliin kung ano ang gusto mong i-back up, at pagkatapos ay pumunta sa DESTINATION seksyon upang piliin kung saan iimbak ang backup, kasama ang User, Computer, Libraries, at Shared .

Hakbang 3: Pagkatapos ay i-click mo ang Mga pagpipilian feature para i-configure ang mga backup na setting at i-click I-back Up Ngayon upang simulan ito kaagad pagkatapos maitakda ang lahat.

Tip 5: Regular na Baguhin at Gumawa ng Malalakas na Password

Mas mabuting baguhin mo nang regular ang iyong password at gumamit ng mas malakas na password, gaya ng ilang espesyal na simbolo at iba't ibang kumbinasyon ng numero at salita. Huwag gumamit ng ilang numerong nauugnay sa iyong personal na impormasyon, tulad ng kaarawan o numero ng telepono, na madaling hulaan.

Tip 6: Gumamit ng Secure Wi-Fi

Ang ilang mga tao ay sanay na kumonekta sa ilang hindi kilalang Wi-Fi sa publiko kapag sila ay nagtatrabaho sa isang café. Ito ay hindi ligtas sa lahat. Maaaring mahawaan ang anumang device sa pamamagitan ng pagkonekta sa isang network at ang pampublikong Wi-Fi na ito ay madaling ma-hack nang hindi sinasadya. Kailangan mong mag-ingat.

Bottom Line:

Ano ang cyber-attack? Pagkatapos basahin ang post na ito, maaaring mayroon kang pangkalahatang larawan ng cyber-attacks. Ang buong gabay na ito ay kapaki-pakinabang upang matulungan kang makilala ang iba't ibang uri ng cyber-attack at mahanap ang tamang paraan upang maiwasan ang mga ito.

Nahaharap sa tumataas na mga isyu sa cyber security, ang una at pinakamahalagang bagay na dapat mong gawin ay maghanda ng backup na plano para sa iyong mahalagang data. Ang MiniTool ShdowMaker ang aming inirerekomenda. Kung mayroon kang anumang mga isyu sa tool na ito, maaari kang makipag-ugnayan sa amin sa pamamagitan ng [email protektado] .